Was ist eine „elektronische Rechnung“ Eine E-Rechnung, wie im Gesetzesentwurf beschrieben, wird im strukturierten elektronischen Format ausgestellt...

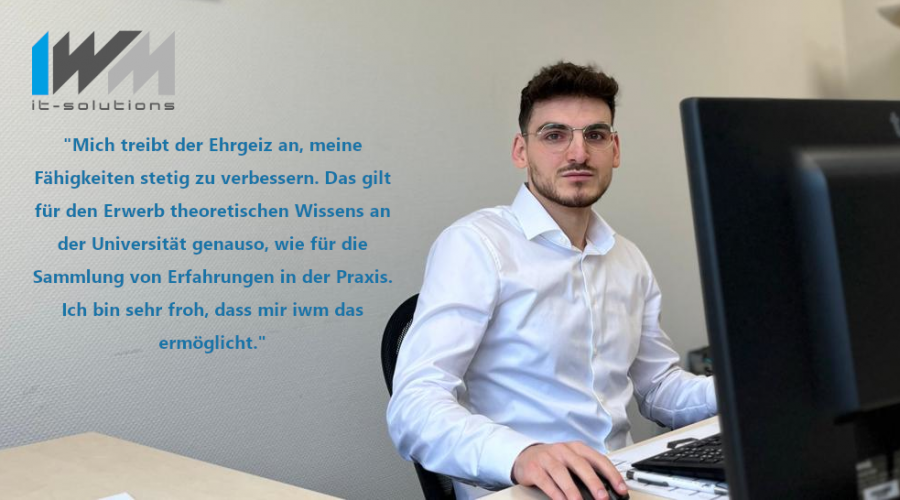

Read MoreHallo Amedeo. Wir freuen uns, dich in unserem Team begrüßen zu dürfen. Am besten stellst du dich zunächst einmal vor. Mein Name ist, wie bereits er...

Read MoreGREYHOUND bietet 50NRTH in den Abteilungen Kundenservice, Order Management und Transport bereits einen effizienten und transparenten Service, der es d...

Read MoreDamit Ihre jährliche Bestandsaufnahme so reibungslos wie möglich verläuft, treten wir bereits heute mit einem Vorschlag an Sie heran: Stellen Sie scho...

Read MoreHintergrund Technische Sicherheitslücken stellen für Unternehmen nur einen Teil des Risikos dar. Auch wer darauf achtet, seine Software aktuell zu ...

Read MoreProblemstellung Mit der Begrifflichkeit „Cybercrime“ bezeichnen wir in der IT alle Straftaten, die sich entweder gegen das Internet, Datennet...

Read MoreWir sind sehr froh, Ihnen heute endlich unseren neuen Webauftritt vorstellen zu können und hoffen, dass er Ihnen genauso gut gefällt, wie uns. Neben e...

Read MoreDas Offboarding kommt bedauerlicherweise in zahllosen Unternehmen viel zu kurz. Hier rücken vor allem Sicherheitsaspekte und Datenschutzvorg...

Read MoreSeit nunmehr rund 20 Jahren erweist sich der Verzeichnisdienst Active Directory (AD) als wertvolles Hilfsmittel im Netzwerkmanagement. Administratoren...

Read MoreWas bringt die Digitalisierung für mein Unternehmen heute und in Zukunft? Mit dieser Frage sehen sich viele Entscheider konfrontiert. Digitalisierung ...

Read More